Questa guida, inizialmente scritta per Teslacrypt, si è rivelata di una qualche utilità anche per altri ransomware, per esempio AVADDON (.avdn)

Aggiungo le seguenti informazioni, specifiche sul virus AVADDON:

- NON ESISTE modo di recuperare i files, stanti i metodi usati per criptarli (eventruali aggiornamenti saranno scritti in questo stesso articolo)

- NON PAGATE, perchè risulta che i criminali NON diano il codice di sblocco, sembra che proprio non esista e i criminali NON risultano reperibili in alcun modo

- Aggiornamento del 10/06/2023: testato con successo il seguente decrittatore: EMISOFT AVADDON DECRYPTER all'inizio dovete lasciargli "molto" tempo per trovare la chiave (anche 10 minuti)

Infezione ransomware

Iniziamo con lo stabilire come vi siete presi il ransomware. Il meccanismo di infezione più noto ed usato è l'invio di una falsa mail in cui, in qualche modo vi si invita a cliccare un allegato. Ed esisono molti modi di nascondere codice malevolo in un allegato, uno di essi è inviare un file zippato che contiene al suo interno un file js (javascript) avente lo stesso nome. In questo modo esso viene eseguito subito, e siete già fottuti!

Windows 10 ha una protezione contro la criptatura, vi invito a cercarlo su google, questo stesso sito ha la casella di ricerca.

Installate sempre e mantenete aggiornato un buon software antivirus. AVG/AVAST sono gratuiti e funzionano. In alternativa: Kaspersky.

Come evitare l'infezione da virus

- Prima di cliccare qualsiasi cosa, specie nelle email, dovete passarci sopra con il cursore del mouse, in basso a sinistra, nella barra di stato, comparirà il VERO NOME del file che state per cliccare.

- NON CLICCATE MAI su un allegato o su un lik in uma mail, se non siete assolutamente sicuri di quello che state facendo. ESAMINATELO PRIMA

- Se volete, dovete scaricare l'allegato (⇒ tasto destro →scarica / salva con nome) e dopo fare la scansione antivirus (⇒ tasto destro sul file → esamina con antivirus / scansiona con AVG ecc..)

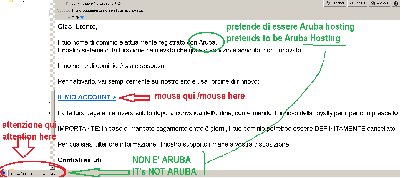

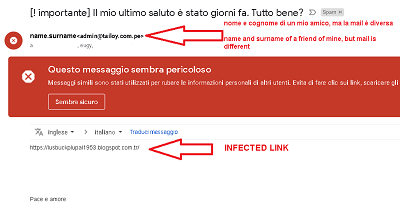

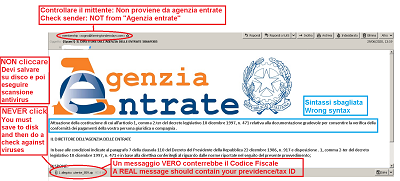

Ecco tre esempi di controllo del link, con la tecnica del mouse hover:

----------------------------------

----------------------------------

Ribadisco che la tecnica di controllo MOUSE HOVER è importante ed efficace per contrastare almeno il 95% delle minacce!

Fate sempre un backup su disco esterno, e tenetelo staccato dal PC

Ovviamente, dovete DISATTIVARE l'opzione "nascondi le estensioni per i tipi di file conosciuti". Perchè voi VOLETE vedere TUTTE le estensioni. Proprio per non incorrere nel più banale metodo di infezione: la doppia estensione. Si, basta mandarvi un file tipo questo fotografia.jpg.exe, e l'opzione vi farà vedere solo fotografia.jpg, voi crederete che sia una jpg (errore 1), farete doppio click (errore 2) e sarete fottuti !

Di seguito, invece, un altro tipo di esame di una email:

Payout ransomware: cosa fare subito

Se vi appare a video un avviso ransomware, cioè un messaggio che vi dice che i vostri files sono stati criptati e che per ottenerli indietro dovete pagere un riscatto, ecco cosa dovete fare subito:

SPEGNETE SUBITO IL COMPUTER !!

si, ho detto subito, ADESSO. ORA, NON ASPETTATE !!

(tornerai su questa pagina da un altro PC / Tablet / smartphone, come ti pare, ma TIENI SPENTO IL PC INFETTO !!)

Il meccanismo di infezione tipico è il seguente: il virus infetta il PC, cripta tutti i vostri files, poi crea il payout, e POI cancella i vostri files originali. Ecco perchè DOVETE spegnere subito il PC: i vostri files potrebbero essere ancora lì, cancellati, ma non definitivamente.

Recupero dei files criptati da ransomware (sommario):

- Creare una USB avviabile con una distribuzione linux

- Avviare il PC infetto DALLA USB LINUX

- Esaminare con il file manager quale estensione sia stata data ai files, per identificare il ransomware

- es: file xxxxx.jpg.avdn ⇒ siete stati infettati da AVADDON

- cercate sul web se esistano soluzioni

- esempio: TESLACRYPT RECOVER by ESET

- Collegate un disco esterno al PC infetto

- installate e lanciate FOREMOST per il recupero

- Lanciate PHOTOREC per il recupero

Procuratevi, quindi, un PC diverso per accedere ad internet, una USB di almeno 16GB (ne bastano 8), un disco esterno (oppure una seconda chiavetta USB) di adeguara capacità, per salvare eventuali file recuperati.

1) Creare USB avviabile linux

Suggerisco di usare SARDU Free, cliccate qui per andare alla pagina download SARDU.

Scaricatelo, installatelo, seguite le istruzioni per creare una USB avviabile, di almeno 16GB, e che contenga: Kali linux + Kubuntu linux + Kaspersky LIVE ANTIVIRUS CD + AVG LIVE antivirus CD, tutte le istruzioni sono sul sito SARDU e/o nel programma stesso.

Altro metodo:

Scaricate Kali linux. scegliete la versione adatta al vostro PC, ormai tutti i PC dovrebbero essere a 64 bit.

Scaricate Linux Live Usb Creator

Installate Linux USB Creator sul SECONDO PC, ovviamente, ed usatelo, seguendo le istruzioni, per creare una USB avviabile con Kali LIVE linux

A questo punto dovreste avere una chiavetta USB avviabile con Kali a bordo.

2) Avviare il PC INFETTO da USB

Inserite la chiavetta USB avviabile, a PC spento. Accendete il PC in modo che faccia il boot dalla chiavetta, ci sono due modi:

1) Entrare nel BIOS subito e impostare BOOT da "dispositivo rimovibile" o altra dicitura analoga (USB Legacy, USB HDD... od altro)

2) premere ripetutamente, all'avvio, il tasto per entrare nel boot mode (F8, oppure F12 ma il modo migliore è cercare su internet "boot mode" ed il nome del vostro PC se portatile, o della scheda madre, se si tratta di un fisso)

Una volta avviato, se avete usato SARDU dovrete scegliere →menù LINUX e poi scegliere →Kali, se avete usato LiLi USB vi troverete direttamente alla schermata Kali.

In Kali, la prima scelta da fare è "LIVE", oppure "PROVA" (="TRY"). Oppure, ancora meglio : FORENSIC

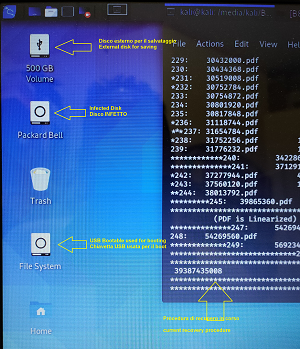

Successivamente vi troverete al desktop kali, sulla sinistra dovrebbero esserci i dischi fissi e rimovibili.

Poichè uno sarà il disco esterno per il salvataggio, ed uno sarà il disco del PC infetto, sarà bene montarli entrambi (tasto destro → Mount)

3+4) Esaminare il ransomware e cercare soluzioni

Fate doppio clic sul disco del sistema infetto, per esaminarlo, cercate un file dei vostri, e controllate come sia l'estensione. Basterà andare nella cartella Documents o nella cartella Pictures, che troverete in C:\utenti\vostronome\ ; per esempio: poniamo che il vostro documento fattura.doc sia diventato fattura.doc.avdn. Cercherete su internet "estensione avdn" e scoprirete trattarsi del virus AVADDON, se fosse fattura.doc.micro, cercando "estensione micro" scoprireste trattarsi del virus TeslaCrypt.

A questo punto suggerisco di controllare se esistano soluzioni AFFIDABILI. Che NON sono generici antimalware, o articoli puramente descrittivi come ho trovato io cercando per Avaddon. NO! Io intendo proprio seri programmi scritti specificamente per il virus, ed - in particolar modo - per il recupero dei files, quindi un decrittatore specifico. In caso contrario, il rischio è perdere TUTTI i vostri files, quindi meglio continuare a seguire le mie istruzioni.

5+6) Recupero files criptati da ransomware

Di solito i ransomware prima criptano i vostri file, e poi li cancellano. I file cancellati SI POSSONO RECUPERARE, a patto di non sovrascriverli, ecco il perchè del mio avviso di NON ACCENDERE MAI IL PC INFETTO da ransomware. Questa, quindi non è la procedura di decrittazione, bensì la procedura di recupero files cancellati. Incrociate le dita e andiamo.

Se non l'evete già fatto, collegate il disco esterno al PC infetto, su cui, come detto, sta girando la versione live di Kali. Montatelo (tasto destro + mount).

Lanciate un terminale, lo vedete nell'immagine del desktop qui sopra, è la 4° icona in alto da sinistra. Installate FOREMOST, digitando il seguente comando, seguito da invio:

sudo apt-get install foremost

Foremost è un programma di recupero di files cancellati, ecco la sua sintassi:

# foremost [-h|V] [-qv] [-t type1,type2...] [-s num] [-i ] [-o ] \ [-c ] [] ....

-h Stampa il messaggio d'aiuto ed esce

-V Stampa le informazioni di copyright ed esce

-v Modalità Verbose

-q Modalità Quick. Ricerca l'header solo all'inizio del settore

-i Legge i file da analizzare nella cartella passata come parametro

-o Imposta la directory nella quale saranno salvati i file recuperati

-c Imposta il file di configurazione da utilizzare

-s Salta il numero di bytes specificato prima di iniziare la ricerca

-n Estrae i file senza aggiungere l'estensione

-t Elenca le estensioni dei file da recuperare

Con il comando lsblk oppure fdisk -l individuate il nome del vostro disco infetto, che sarà qualcosa del tipo /dev/sd.., nell'output degli stessi comandi troverete anche il punto di mount del disco esterno, un qualcosa del tipo /media/kali/B8..... Insomma, dovrete arrivare ad un output di questo tipo:

Questo è il caso di cui mi sto occupando, e che è alla base di questo articolo, /dev/sda è il disco del PC infettato, si riconosce dal nome e dalle partizioni che sono tipiche di windows, quella che mi interessa è /dev/sda3

/dev/sdb1 è ovviamente la mia chiavetta SARDU (è da 32GB)

/dev/sdc1 è l'unica partizione del mio disco esterno, montato in /media/kali/B8...

Bene, abbiamo tutto quello che ci serve per lanciare il comando che "fa la magia":

due premesse: il comando dovrebbe funzionare subito, e salvare tutto quel che trova come estensioni, ovvero quello che segue l'opzione "-t", creando una cartella recover, contenente una cartella per ogni estensione.

sudo foremost -v -q -t jpg,png,ole,pdf -o /media/kali/B8D8BD65D8BD2314 -i /dev/sda3

-o = dove salvare // -i = dove cercare le cose da salvare // -t ole = indica il formato OLE Microsoft, quindi recupera, se possibile, documenti Word, Powerpoint ed Excel

Non è una scienza esatta, quindi è possibile che qualcosa non funzioni, che il comando non parta o che non trovi nulla, in questo caso abbiamo qualcosa da provare:

Provate a diventare superutenti ed assegnarvi la proprietà del disco da leggere, con i seguenti comandi:

sudo chown root /dev/sda3

sudo su

E provate a lanciare il comando di prima.

Oppure provate foremost con una estensione alla volta:

create una cartella per ogni estensione, per fare prima:

mkdir /media/kali/B8D8BD65D8BD2314/recupero_pdf

mkdir /media/kali/B8D8BD65D8BD2314/recupero_doc

ecc..

e poi lanciate il comando una estensione per volta:

sudo foremost -v -q -t pdf -o /media/kali/B8D8BD65D8BD2314/recupero_pdf -i /dev/sda3

sudo foremost -v -q -t doc -o /media/kali/B8D8BD65D8BD2314/recupero_doc -i /dev/sda3

ecc..

7) Photorec

Fate la stessa cosa lanciano il programma photorec (è sufficiente digitarlo nel terminale e dare invio), seguite le istruzioni, vale sempre la regola di salvare ciò che venisse recuperato sul disco esterno.

Questo è tutto, il recupero dipende da quanto siano stati danneggiati / sovrascritti i files cancellati dal virus, ma è sicuramente meglio di nulla.

Una volta fatto questo dovete ripulire il PC.

Sempre con Kali vi consiglio, se potete, di salvare sul disco esterno anche i files cripati, così come sono, ovviamente quelli che un domani vi interesserebbe recuperare, e quelli che non sono stai ripescati dai files cancellati con la procedura qui sopra.

Staccate il disco esterno.

A questo punto, se avete usato SARDU avete due antivirus live da far girare sul PC per "dare una ripulita", rifate la procedura di Boot, e scegliete "menù antivirus".

Altrimenti togliete la chiavetta USB e fate partire Windows in modalità provvisoria (istruzioni per la modalità provvisoria) e poi lanciate il vostro antivirus.

Il mio consiglio, però è di riformattare tutto, e - magari - di impostare le cose come ho descritto in questo articolo.